كيفية اكتشاف البريد الإلكتروني للتصيد

كيفية اكتشاف البريد الإلكتروني للتصيد

تم مؤخرًا توجيه رسالة بريد إلكتروني تصيدية جديدة مصممة جيدًا لمستخدمي cPanel، ونريد مساعدة الجميع على البقاء آمنين.

ما هو التصيد؟

التصيد الاحتيالي، بحكم تعريفه، هو محاولة الحصول على معلومات مثل أسماء المستخدمين وكلمات المرور وتفاصيل بطاقة الائتمان (وأحيانًا، بشكل غير مباشر، المال) عن طريق التنكر ككيان جدير بالثقة في الاتصالات الإلكترونية. يمكن إرسال رسائل البريد الإلكتروني التصيدية إلى أي عنوان بريد إلكتروني. تستخدم رسائل البريد الإلكتروني التصيدية الأكثر فاعلية انتحال البريد الإلكتروني، حيث يبدو عنوان “من” الذي يعرضه عملاء البريد الخاص بك صالحًا. ستتضمن رسائل البريد الإلكتروني هذه رابطًا يوجه المستخدمين إلى إدخال التفاصيل في موقع ويب مزيف. سيكون لموقع الويب المزيف هذا نفس الشكل والمظهر الذي يتمتع به الموقع الشرعي وغالبًا ما يكون مطابقًا تقريبًا للموقع الحقيقي.

كيف تؤثر رسائل البريد الإلكتروني التصيدية على مستخدمي cPanel

مع تشغيل cPanel وWHM لأكثر من ثلث مواقع الويب على الإنترنت، يعد مستخدمو cPanel من أسهل الأهداف المتاحة. نحن نتخذ خطوات لمساعدة المستخدمين النهائيين على التخلص بسهولة أكبر من بعض المجرمين الواضحين من خلال استخدام سجلات نظام التعرف على هوية المرسل (SPF) الصارمة، ولكن هذا لا يمنع جميع الهجمات. يعد التثقيف والإبلاغ والتخفيف أمرًا أساسيًا لمنع فعالية هذه الهجمات.

ماذا تفعل إذا تلقيت رسالة بريد إلكتروني للتصيد الاحتيالي

الخطوة الأولى إذا كنت تعتقد أنك تلقيت رسالة بريد إلكتروني للتصيد الاحتيالي هي تأكيدها.

- تحقق من رؤوس البريد الإلكتروني الكاملة لعنوان “المرسل”.

- يحتوي ERROR HAT على مقالة قوية حول كيفية العثور على الرؤوس في تطبيقات البريد الإلكتروني المختلفة

- تتضمن هذه العناوين جميع أنواع المعلومات، لذا لا تقلق إذا لم تكن جميعها منطقية.

- تحقق من الروابط والشعارات والأخطاء المطبعية المضمنة في البريد الإلكتروني

- الأخطاء المطبعية والأخطاء الإملائية والأحرف الكبيرة غير الصحيحة (على سبيل المثال، CPanel أو Cpanel، مقابل cPanel الصحيح) هي علامات حمراء

- تعتبر عناوين URL أو الأسماء غير الصحيحة (على سبيل المثال، cpanelcom.com arealcpanel.com) بمثابة علامات حمراء

- الإبلاغ عن البريد الإلكتروني وعنوان URL

- قم بالإبلاغ عن عنوان URL إلىhttp://www.google.com/safebrowsing/report_phish/

- سيؤدي الإبلاغ إلى حظر عنوان URL في Chrome وFirefox وAndroid وiPhone وGoogle والمزيد

- قم بالإبلاغ عن عنوان URL إلى https://www.microsoft.com/en-us/wdsi/support/report-unsafe-site

- سيؤدي إعداد التقارير إلى حظر عنوان URL في Edge وOffice 365 وInternet Explorer

- قم بإعادة توجيه البريد الإلكتروني، بما في ذلك الرؤوس الكاملة، إلى [email protected]

- هناك الكثير من الخطوات الإضافية التي يمكنك اتخاذها للمساعدة في منع هذا من التأثير على أي شخص آخر

- قم بالإبلاغ عن عنوان URL إلىhttp://www.google.com/safebrowsing/report_phish/

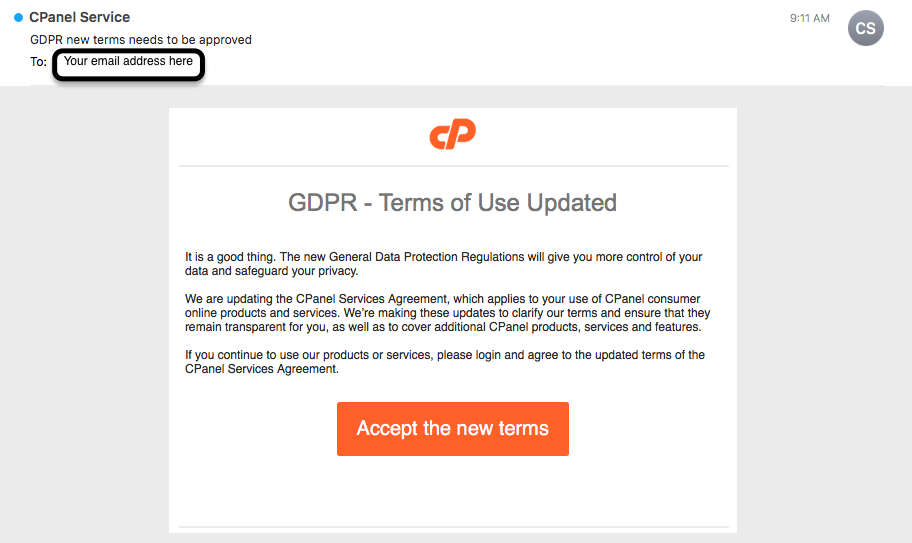

كيف يبدون؟

يوجد أدناه مثال على رسالة بريد إلكتروني تصيدية مصممة بشكل جيد للغاية.

لاحظ أن المحتوى يحتوي على عدد قليل جدًا من الأخطاء المطبعية، ولكن العنوان “من” به لوحة تحكم كبيرة بشكل غير صحيح. إذا قمت بالنقر فوق الزر “قبول الشروط الجديدة”، فسيتم نقلك إلى نموذج يبدو شرعيًا ظهر لتكون صفحة تسجيل دخول إلى cPanel، ولكن عنوان URL لا يحتوي على cPanel في أي مكان فيه.

أوه لا! لقد وضعت أوراق اعتمادي هناك!

إذا وقعت في فخ الخدعة (كما حدث للكثير منا)، فإن الخطوة الأولى هي تغيير كلمة المرور للحساب المتأثر. إذا كنت قد استخدمت كلمة المرور هذه في أي مكان آخر، فقم بتغيير كلمة المرور الخاصة بك هناك أيضًا. ثم ضع خطة للتسجيل في مدير كلمات المرور وابدأ في إنشاء كلمات مرور فريدة لكل حساب لديك.

دعونا نلخص

هجمات التصيد…

- غالبًا ما يتم عرض عناوين البريد الإلكتروني المخادعة لخداع المستلمين للاعتقاد بأنهم قادمون منها

- سيرسل المستخدمين إلى موقع ذو تصميم شرعي، ويطلب منهم تسجيل الدخول الشرعي للمستخدم وكلمة المرور والتفاصيل الشخصية الأخرى

- يجب الإبلاغ عنها للمساعدة في تقليل انتشارها

الخاتمه

إذا اكتشفت رسالة بريد إلكتروني تصيدية، فأبلغ عنها! إذا اكتشفت رسالة بريد إلكتروني تصيدية تدعي أنها من cPanel أو ترسلك إلى صفحة تسجيل الدخول إلى cPanel، فأبلغ عنها مع الرؤوس الكاملة.

تهانينا! أخيرًا لقد عرفت كيفية اكتشاف البريد الإلكتروني للتصيد . أخبرنا في التعليقات كيف تمكنت من القيام بذلك ولا تنس مشاركتها مع زملائك.